[긴급] 크립토락커 랜섬웨어 비상! 한글버전으로 국내 정조준

- 글번호

- 89936

- 작성일

- 2015.04.21

- 수정일

- 2015.04.21

- 작성자

- 관리자

- 조회수

- 4100

크립토락커 한글버전에 한국 비트코인 거래소까지...국내 타깃

[보안뉴스 김경애] 지난 주말부터 21일 현재까지 한글버전의 랜섬웨어인 ‘크립토락커’ 악성코드가 드라이브 바이 다운로드(Drive-by-Download) 방식으로 유포되고 있어 이용자들의 주의가 요구된다.

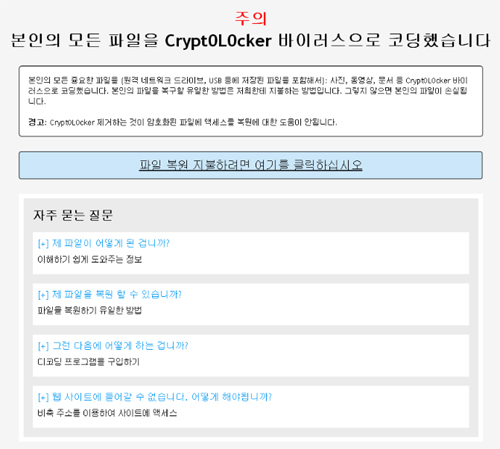

▲ 크립토락커에 감염된 PC 캡처화면(자료출처 : 하우리)

지난 2013년에 등장한 크립토락커는 당시 신종 랜섬웨어 악성코드로 미국을 중심으로 유행하기 시작했으며, 현재까지 전 세계에서 가장 악명 높고 영향력 있는 랜섬웨어로 잘 알려져 있다.

그러나 지금까지 크립토락커의 경우 한글버전이 없었는데, 이번에 한글버전이 발견되면서 국내 사용자의 대규모 피해가 우려되는 상황이다.

이와 관련 하우리 최상명 CERT 실장은 “기존에 발견된 랜섬웨어의 경우 한글버전이 몇 개 있긴 했지만, 주로 영문버전이었다”며 “그러나 이번에 발견된 ‘크립토락커’ 랜섬웨어의 경우 최초의 한글버전으로 주말부터 피해가 급증하고 있으며, 국내 사용자들이 웹 서핑 도중 드라이브-바이 다운로드 방식으로 많이 감염되고 있어 주의해야 한다”고 당부했다.

특히, 공격자들이 돈을 요구할 때는 추적이 불가능하도록 비트코인 거래 방식을 채택하고 있는데, 이번에 발견된 크립토락커의 경우 비트코인 관련 거래소가 한국이라는 것도 주목할만한 부분이다. 더욱이 한글버전으로 나왔다는 건 앞으로 한국사람들을 타깃으로 한 맞춤형 공격이 진행된다는 걸 뜻한다는 게 최 실장의 설명이다.

유포된 크립토락커 악성코드에 감염되면 사용자의 중요 파일(문서, 사진, 동영상 등)을 암호화 알고리즘을 이용해 암호화 한 후 파일을 인질로 돈을 요구한다.

악성코드에 감염된 파일은 RSA-2048로 암호화되어 있으며, 해당 파일은 암호키 없이 복구할 수 없다. 또한, 해커가 요구한 금액을 지불하더라도 파일을 복구해준다는 보장이 없어 위험도가 높은 악성 프로그램이다. 랜섬웨어가 암호화하는 파일의 종류는 xls, xlsx, docx, pdf, jpg, cd, jpeg, icd, rar, mdb, zip 등이다.

따라서 랜섬웨어 공격에서 파일을 지키기 위해 사용자는 중요 파일의 경우 별도로 백업하는 습관이 필요하다. 또한, 랜섬웨어는 이메일 첨부파일 열람, 불법 프로그램 설치 시 함께 설치되거나 불법 사이트의 동영상 및 채팅 프로그램 등으로 위장하는 경우가 많다.

이와 관련 하우리 측은 “사용자는 안전한 PC 환경을 위해 출처가 불분명한 메일은 삭제하고, 지인이 발송한 메일이라도 다시 한번 확인해 보는 습관을 가져야 한다. 이와 함께 백신 프로그램 설치 및 최신 버전 유지와 함께 OS 보안패치를 생활화해야 한다”며, “이번 크립토락커 악성코드의 경우 현재 바이로봇 APT Shield를 통해 사전 차단이 가능하다”고 설명했다.

랜섬웨어 침해 대응센터 : https://www.rancert.com/

[보안뉴스 발췌]

- 첨부파일

- 첨부파일이(가) 없습니다.